Mobitekno – Ransomware selalu menjadi momobok bagi perusahaan yang menyediakan layanan digital bukan hanya di dunia tapi juga di Indonesia. Salah satu ransomware yang menjadi populer di tanah air belakngan ini adalah Lockbit. Pasalnya, Lockbit dianggap menjadi biang kerok di balik serangan siber yang membuat layanan Bank Syariah Indonesia (BSI) mogok bekerja selama beberap hari.

LockBit dianggap ransomware yang berbahaya karena mengkombinasikan keahlian IT dan aspek bisnis. Beroperasi dengan model Ransomware-as-a-service (RaaS), pihak LockBit bahkan memposting iklan yang menawarkan program afiliasi di forum kriminal dunia maya dengan sistem bagi hasil untuk afiliasi sebesar 60%-75%.

IT Security Consultant PT Prosperita Mitra Indonesia, Yudhi Kukuh mengatakan bahwa dengan model RaaS tersebut, LockBit menjadi ransomware yang diperhitungkan dan realatif tinggi peredarannya.

“Perkembangannya cukup pesat, versi 3.0 menggunakan metode Double Exortion. ESET sendiri sejak jauh hari telah mampu mendeteksi kehadiran Lockbit dengan nama Win32/Filecoder.Lockbit.X (X adalah kode variannya) sehingga dipastikan setiap pengguna ESET terlindungi dari ancaman tersebut,” tambah Yudhi.

LockBit dari masa ke masa

Ransomware LockBit awalnya ditemukan pada September 2019 dan dikenal sebagai ransomware ABCD karena penggunaan ekstensi “.abcd virus” saat pertama kali ditemukan. Menyebar secara otomatis dimulai dengan menanam LockBit melalui akses RDP (Remote Desktop Protocol) yang dibeli di Dark Web. Kehadirannya tidak terlalu dianggap di dunia maya

Versi kedua mulncul pada Juni 2021 mengadopsi ekstensi file “.LockBit”. Developer LockBit melihat peluang menggandakan uang dengan menerapkan metode Double Exortion yang mendapatkan uang dengan file yang dienkrip dan mengambil data korban dan menjualnya di situs Dark Web.

LockBit 2.0 mudah diidentifikasi dengan melihat nama file tebusan, yaitu Restore-My-Files.txt. Untuk memperkuat eksistensinya, LockBit membuat situs daftar korban high profile menjadikan nama mereka semakin dikenal di dunia malware.

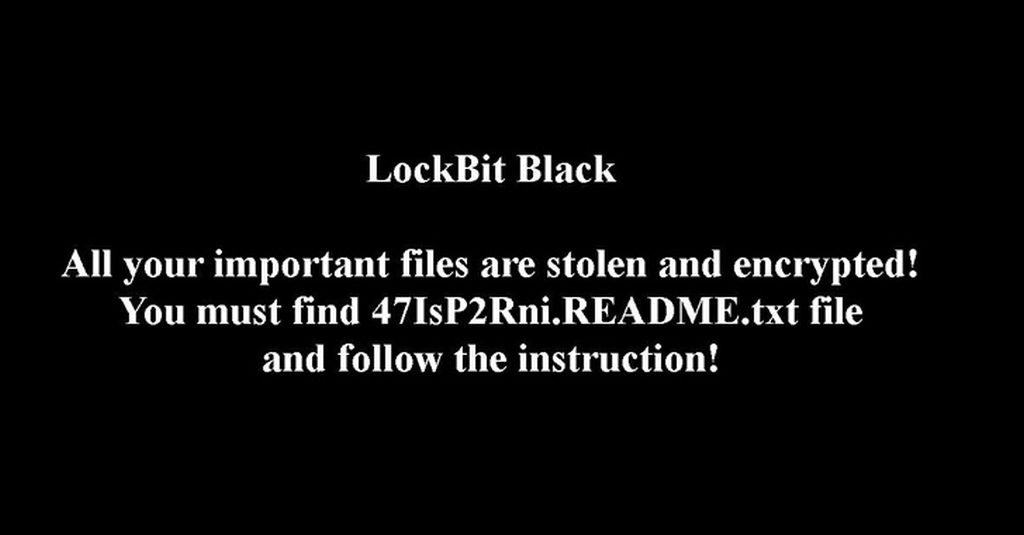

LockBit 3.0 (Lockbit Black) pertama kali muncul pada Juni 2022 menyasar server berbasis Windows, Linux, dan VMware ESXi. Selain . Selain bersifat MultiOS, LockBit 3.0 juga menerapkan Double Exortion. Pembuat LockBit juga mengadakan Bug Bounty Program bagi para hacker untuk mencari kelemahan dari LockBit v3.0 tersebut.

- Ciri -ciri LockBit 3.0:

- Multi Sistem Operasi: Microsoft, Linux dan MacOS

- Menggunakan penamaan file acak seperti HljkNskOq

- Lebih cepat dan efisien karena dapat bekerja multitasking bersamaan

- Menggunakan mode Stealth untuk menghindari pengecekan

- Wallpaper komputer korban akan berubah mengeluarkan tulisan ancaman dengan latar belakang warna hitam (Lockbit Black)

- Jika pembayaran tidak segera dilakukan dalam batas waktu, maka ada ancaman untuk menyebarkan dan menual file yang sudah diambil di dark web

- Menggunakan kerentanan pada Windows Defender yang terdapat pada sistem oeprasi yang tidak diupdate, dikenal pula dengan teknik side-loading

- Menggunakan kerentanan pada protokol RDP

- Tidak mempengaruhi sistem operasi dengan bahasa Romanian (Moldova), Arabic (Syria), dan Tatar (Russia)

Ransomware LockBit adalah organisasi kejahatan dunia maya yang paling aktif dan sukses di dunia. Menargetkan organisasi/perusahaan tertentu di US dan Eropa dan tidak menutup kemungkinan negara lain (sesuai pesanan). Tidak dapat dipastikan dari negara mana asal LockBit, namun bahasa yang digunakan untuk iklan menggunakan bahasa Rusia. Disinyalir dioperasikan menyebar di beberapa negara. Pada bulan November 2022 salah satu tim dari Lockbit diberitakan sudah ditangkap pihak yang berwenang di Kanada.

Target LockBit

Vektor serangan awal LockBit termasuk social engineering, seperti phising, spear phising, dan Business Email Compromise (BEC), mengeksploitasi aplikasi publik, menyewa initial Access Broker (IAB), dan menggunakan kredensial curian untuk mengakses akun yang valid, seperti protokol desktop jarak jauh (RDP), serta serangan cracking brute-force.

LockBit biasanya memfokuskan serangan pada entitas pemerintah dan perusahaan di berbagai sektor, seperti perawatan kesehatan, layanan keuangan, dan barang dan jasa industri. Diamati menargetkan negara-negara secara global. Fitur lain yang menarik dari LockBit adalah diprogram sedemikian rupa sehingga tidak dapat digunakan dalam serangan terhadap perangkat berbahasa Romanian (Moldova), Arabic (Syria), dan Tatar (Russia).

MIitigasi LockBit

Berikut adalah salah satu strategi untuk melakukan mitigasi atau tindakan pencegahan untuk menanggulangi serangan ransomware LockBit:

1. Wajibkan semua akun dengan login kata sandi (mis., akun layanan, akun admin, dan akun admin domain) untuk memiliki kata sandi yang kuat dan unik

2. Membutuhkan otentikasi multi-faktor untuk semua layanan sejauh mungkin

3. Selalu perbarui semua sistem operasi dan perangkat lunak

4. Hapus akses yang tidak perlu ke pembagian administratif

5. Gunakan firewall untuk mengaktifkan koneksi ke pembagian administrasi melalui blok pesan server (SMB) dari sekelompok perangkat dengan akses administrator

6. Menampilkan file yang dilindungi di Sistem Operasi Windows untuk mencegah perubahan tidak sah pada file penting.

7. Melakukan patch pada semua jenis sistem operasi dan applikasi yang berjalan diatasnya

8. Menerapakan cloud mail security, lebih baik yg server berada di Indonesia untuk mencegah malware yang disebar melalui email agar dapat dicegah sebelum masuk ke dalam jaringan

9. Melakukan backup secara berkala, termasuk virtual machine yang digunakan. Konsep backup 3-2-1 dapat diimplementasikan