Mobitekno – Ancaman siber terus berevolusi dengan berbagai cara di era digital yang serba terkoneksi saat ini. Perangkat yang dirancang untuk meningkatkan keamanan fisik seperti kamera pengawas (IP Camera) justru tidak luput menjadi celah bagi kriminal siber untuk melancarkan serangan ransomware.

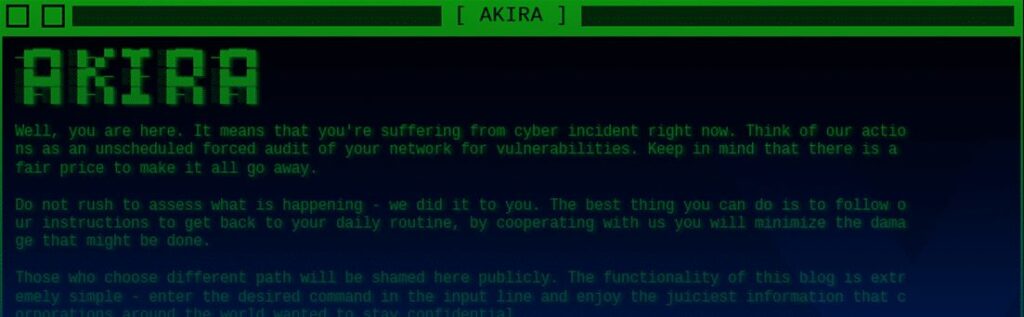

Kasus serangan ransomware Akira baru-baru ini menjadi contoh nyata dan pelajaran penting bagi para profesional keamanan siber di seluruh dunia. Kaspersky, perusahaan keamanan siber global, menyoroti insiden ini dan memberikan panduan penting untuk melindungi jaringan perusahaan dari vektor serangan yang seringkali terabaikan ini.

Menurut Kaspersky, serangan Akira menunjukkan bagaimana para penyerang siber dapat memanfaatkan perangkat Internet of Things (IoT) yang tampaknya tidak berbahaya untuk menembus pertahanan jaringan yang lebih kuat. Logika di balik serangan ini, meskipun awalnya tampak tidak intuitif, sebenarnya dapat dengan mudah direplikasi pada organisasi dan jenis perangkat yang berbeda.

Dari celah aplikasi hingga eksploitasi IP Camera

Serangan dimulai saat penyerang berhasil mengeksploitasi kerentanan pada sebuah aplikasi yang dapat diakses publik. Celah ini memungkinkan mereka untuk masuk ke dalam jaringan target dan menjalankan perintah pada host yang terinfeksi. Dengan menggunakan alat akses jarak jauh populer seperti AnyDesk, mereka berhasil memulai sesi Remote Desktop Protocol (RDP) dengan server file milik organisasi target.

Meski sistem Endpoint Detection and Response (EDR) pada jaringan perusahaan mungkin berhasil mendeteksi dan mengkarantina ancaman tersebut, sayangnya proteksi ini tidak selalu efektif.

Penyerang mengubah taktiknya dengan pemindaian pada jaringan lokal (LAN) dan menemukan celah lainnyam yakni IP Camera. Meskipun laporan investigasi terkadang menyebutnya “webcam”, Kaspersky meyakini bahwa yang dimaksud adalah perangkat pengawasan video mandiri yang terhubung ke jaringan, bukan kamera internal laptop atau smartphone.

Kamera IP menjadi target yang menarik bagi penyerang siber karena beberapa alasan utama. Salah satunya adalah penggunaan firmware yang usang. Banyak kamera IP masih menggunakan firmware yang ketinggalan zaman, sehingga rentan terhadap eksploitasi jarak jauh. Hal ini memungkinkan penyerang mendapatkan akses *shell*, yaitu kemampuan untuk menjalankan perintah langsung pada sistem operasi perangkat, yang dapat digunakan untuk mengambil alih kendali perangkat tersebut.

Selain itu, sistem operasi yang digunakan pada kamera IP juga menjadi faktor risiko. Kamera ini umumnya menjalankan versi ringan dari sistem operasi Linux, yang kebetulan sesuai dengan alat enkripsi berbasis Linux yang dimiliki oleh kelompok ransomware Akira. Dengan demikian, perangkat ini menjadi sasaran empuk bagi serangan ransomware yang memanfaatkan celah keamanan dalam sistem operasi tersebut.

Kurangnya perlindungan keamanan juga memperburuk situasi. Perangkat seperti kamera IP sering kali tidak memiliki kemampuan untuk menjalankan agen EDR (Endpoint Detection and Response) atau kontrol keamanan lainnya yang dapat mendeteksi aktivitas mencurigakan. Akibatnya, perangkat ini tidak dapat memberikan peringatan dini atau melakukan tindakan mitigasi untuk menghentikan serangan.

Terakhir, akses jaringan yang terlalu luas menjadi faktor krusial dalam ancaman ini. Banyak kamera IP dikonfigurasi dengan izin akses yang terlalu permisif ke server file utama organisasi. Jika kamera ini berhasil diretas, penyerang dapat menggunakannya sebagai pintu gerbang untuk mengakses dan mengenkripsi data penting organisasi, yang berpotensi menyebabkan gangguan operasional yang serius.

Dengan memanfaatkan kelemahan ini, penyerang berhasil memasang malware mereka di kamera IP. Perangkat yang seharusnya menjaga keamanan fisik kini berubah menjadi “kuda Troya”, digunakan sebagai pijakan untuk mengenkripsi server file penting milik organisasi dari dalam jaringan.

Rekomendasi langkah proaktif dari Kaspersky

Insiden IP Camera ini menggarisbawahi pentingnya pendekatan keamanan siber yang holistik dan tidak meremehkan potensi risiko dari perangkat IoT. Kaspersky menguraikan rekomendasi tindakan pencegahan, mulai dari yang paling dasar hingga yang lebih kompleks:

1. Batasi Akses dan Izin Perangkat Jaringan: Ini adalah langkah paling krusial. Kamera IP seharusnya tidak memiliki akses bebas ke seluruh server file. Idealnya, tempatkan perangkat ini dalam *subnet* jaringan yang terisolasi. Jika tidak memungkinkan, berikan izin seminimal mungkin (prinsip *least privilege*), misalnya, hanya izin tulis ke satu folder spesifik di satu server tertentu tempat rekaman video disimpan. Batasi juga akses ke kamera dan folder ini hanya untuk personel yang berwenang.

2. Perkuat Keamanan Perangkat Pintar: Nonaktifkan layanan yang tidak perlu dan akun *default* pada semua perangkat pintar (termasuk kamera, printer, dll.). Selalu ubah kata sandi *default* menjadi kata sandi yang kuat dan unik.

3. Maksimalkan Penggunaan EDR: Terapkan solusi EDR di semua server, *workstation*, dan perangkat lain yang kompatibel. Pastikan solusi EDR mampu mendeteksi aktivitas tidak biasa, seperti upaya enkripsi jarak jauh melalui protokol SMB.

4. Perluas Manajemen Kerentanan: Program manajemen kerentanan dan *patch* tidak boleh hanya fokus pada server dan PC. Lakukan inventarisasi terperinci dan sertakan *semua* perangkat pintar dalam cakupan pembaruan keamanan rutin.

5. Terapkan Pemantauan Ekstra: Untuk perangkat khusus yang tidak mendukung EDR (seperti router, firewall, printer, kamera), terapkan pemantauan tambahan jika memungkinkan. Misalnya, teruskan telemetri perangkat ke sistem Security Information and Event Management (SIEM) untuk analisis aktivitas mencurigakan.

6. Pertimbangkan Solusi XDR: Pikirkan untuk beralih ke solusi Extended Detection and Response (XDR). Solusi ini mengintegrasikan pemantauan jaringan dan *host*, menggabungkannya dengan teknologi deteksi anomali canggih, serta menyediakan alat untuk respons insiden manual dan otomatis yang lebih komprehensif.

Serangan ransomware melalui IP camera mengingatkan kita bahwa dalam lanskap keamanan siber modern, setiap perangkat berpotensi memilki celah keamanan. Dengan menerapkan pertahanan berlapis dan memperluas fokus keamanan di seluruh ekosistem perangkat yang terhubung, dapat mengurangi risiko terhdap serangan siber yang merusak berikutnya.

Tags: Akira, celah keamanan, EDR, IoT, IP Camera, ipcam, kamera IP, kaspersky, keamanan siber, Ransomware, Serangan, siber