MOBITEKNO – Sejak Selasa 24 Oktober 2017, Symantec mewaspadai BadRabbit (Ransom.BadRabbit), ransomware baru yang dapat memperbanyak diri. Aktivitas ransomware ini sudah terlihat di Rusia dan Ukraina. Kemampuannya dalam memperbanyak diri ini yang membuat berbagai perusahaan dan organisasi diminta untuk tetap waspada.

BadRabbit sendiri pertama kali mulai menyebar pada pukul 10 pagi UTC tanggal 24 Oktober 2017. Telemetri Symantec menunjukkan bahwa sebagian besar upaya infeksi terjadi di Rusia dalam dua jam setelah serangan pertama muncul. Setelah serangan di Rusia, Symantec mendeteksi adanya infeksi (masih) dalam jumlah kecul di berbagai negara lain, seperti Jepang, Bulgaria, dan Amerika Serikat. Bahkan, CERT-UA, Ukranian Computer Emergency Response Team mengatakan telah terjadi distribusi besar-besaran BadRabbit di Ukraina.

Para pengamat mengatakan ada kesamaan antara BadRabbit dengan serangan Petya, yang terjadi pada Juni 2017. Kesamaan itu terdapat dalam hal gaya serangan. Keduanya meminta tebusan dan menggunakan mekanisme penyebaran sendiri. Keduanya juga mengandung komponen yang menargetkan Master Boot Record (MBR) komputer yang terinfeksi, menimpa MBR yang sudah ada.

source pihak ketiga. Selain dari Mimikatz, BadRabbit juga menggunakan tool enkripsi open source DiskCryptor untuk melakukan enkripsi. Mereka juga menggunakan driver dari ReactOS, sebuah open-source alternatif untuk Windows, sehingga mengurangi jumlah aktivitas mencurigakan yang terdeteksi pada komputer yang terinfeksi.

Setelah terinstal, BadRabbit akan mencari dan mengenkripsi semua file dengan kode-kode ekstensi, sebagai berikut:

.3ds .7z .accdb .ai .asm .asp .aspx .avhd .back .bak .bmp .brw .c .cab .cc .cer .cfg .conf .cpp .crt .cs .ctl .cxx .dbf .der .dib .disk .djvu .doc .docx .dwg .eml .fdb .gz .h .hdd .hpp .hxx .iso .java .jfif .jpe .jpeg .jpg .js .kdbx .key .mail .mdb .msg .nrg .odc .odf .odg .odi .odm .odp .ods .odt .ora .ost .ova .ovf .p12 .p7b .p7c .pdf .pem .pfx .php .pmf .png .ppt .pptx .ps1 .pst .pvi .py .pyc .pyw .qcow .qcow2 .rar .rb .rtf .scm .sln .sql .tar .tib .tif .tiff .vb .vbox .vbs .vcb .vdi .vfd .vhd .vhdx .vmc .vmdk .vmsd .vmtm .vmx .vsdx .vsv .work .xls .xlsx .xml .xvd .zip

Tidak seperti kebanyakan infeksi serangan ransomware lainnya, file yang dienkripsi tidak diberi ekstensi khusus. Sebagai gantinya, untuk memeriksa apakah sudah diproses, ransomware ini menambahkan tanda khusus di akhir file terenkripsi, deretan “terenkripsi” unicode.

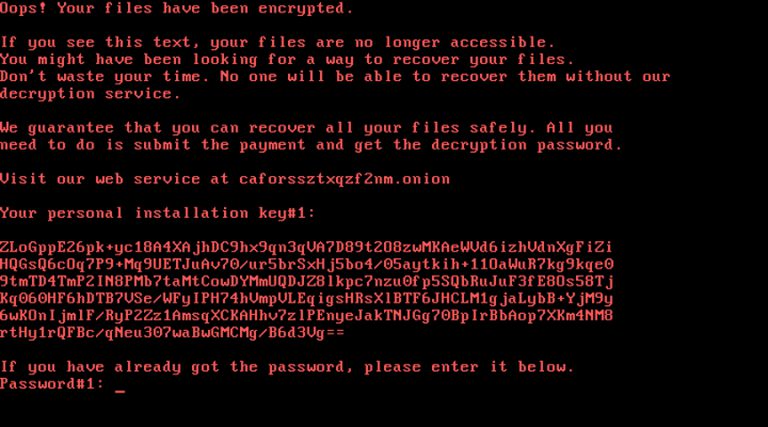

Setelah file korban terenkripsi, BadRabbit kemudian akan melakukan enkripsi disk penuh. Setelah sistem di-restart, catatan tebusan ditampilkan, menagih tebusan sebesar 0,05 Bitcoin (sekitar USD280).

Dengan adanya serangan ini, Symantec pun menganjurkan agar perusahaan dan organisasi melindungi komputer di jaringannya agar terhindar dari dampak BadRabbit. Symantec puntelah menyiapkan berbagai perlindungan untuk hal ini. Melalui antivirus dan teknologi pendeteksi SONAR dari Symantec, para pengguna bisa terhindar dari serangan BadRabbit melalui malware Ransom.BadRabbit, Ransom.BadRabbit!g1, dan Ransom.BadRabbit!g2. Selain itu, Symantec juga memiliki produk perlindungan jaringan yang dapat mendeteksi aktivitas malware yang berhubungan dengan BadRabbit.

Tags: BadRabbit, Ransomware, Symantec